Já reparou na quantidade de notícias que estão aparecendo sobre ataques cibernéticos a órgãos públicos e instituições privadas? O Superior Tribunal de Justiça (STJ) e outros tribunais no país ficaram fora do ar devido a ataques cibernéticos. E o que você e eu temos a ver com isso? Muita coisa… a proteção contra esses ataques envolve recursos comportamentais, físicos e tecnológicos. Ou seja, a forma como nós, usuários da rede do TRT-18, agimos influi diretamente na prevenção ou ocorrência desses ataques.

Vem comigo!

O Setor de Segurança Operacional da Informação (SSOI), da STI/TRT-18, explicou que há códigos maliciosos que tornam inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia, sendo exigido pagamento de resgate (ransom) para restabelecer o acesso ao usuário. É o famoso sequestro eletrônico, conhecido como ransomware. Aposto que você, assim como eu, conhece alguém que já sofreu com sequestros de dados. Imagina só o estrago desse tipo de ação nos tribunais? (https://cartilha.cert.br/ransomware/)

Como nasce e ocorre um sequestro de dados

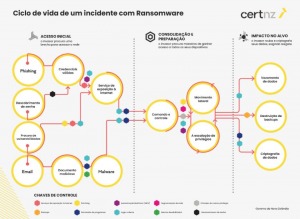

O diagrama abaixo mostra os caminhos comuns de ataque de um incidente de ransomware operado por humanos, de acordo com o CERT Nova Zelândia. O diagrama é dividido em três fases.

A primeira fase mostra como o invasor procura maneiras de entrar na rede. São elas:

- Phishing

- Adivinhação de senha

- Exploração de vulnerabilidades

- E-mail com link ou com documentos maliciosos.

A segunda fase mostra como o invasor tenta obter acesso a todos os dispositivos usando comando e controle, movimento lateral e escalação de privilégios.

A terceira fase mostra o impacto no destino, que inclui exfiltração de dados, destruição de backups e criptografia de dados.

Phishing

Na prática, é o roubo de uma identidade virtual. O termo é originado do inglês fishing. Essa ação fraudulenta é caracterizada por tentativas de adquirir ilicitamente dados pessoais de outra pessoa, sejam senhas, dados financeiros, dados bancários, números de cartões de crédito ou simplesmente dados pessoais. Exemplos de situações envolvendo phishing:

Na prática, é o roubo de uma identidade virtual. O termo é originado do inglês fishing. Essa ação fraudulenta é caracterizada por tentativas de adquirir ilicitamente dados pessoais de outra pessoa, sejam senhas, dados financeiros, dados bancários, números de cartões de crédito ou simplesmente dados pessoais. Exemplos de situações envolvendo phishing:

- Páginas falsas de comércio eletrônico ou Internet Banking;

- Páginas falsas de redes sociais ou de companhias aéreas;

- Mensagens contendo formulários;

- Mensagens contendo links para códigos maliciosos;

- Solicitação de recadastramento.

Prevenção:

- Fique atento a mensagens, recebidas em nome de alguma instituição, que tentem induzi-lo a fornecer informações, instalar/executar programas ou clicar em links;

- Observe se a mensagem contém erros gramaticais, é um forte indício de mensagem forjada;

- Questione-se o porquê de instituições com as quais você não tem contato estão lhe enviando mensagens, como se houvesse alguma relação prévia entre vocês (por exemplo, se você não tem conta em um determinado banco, não há porque recadastrar dados ou atualizar módulos de segurança);

- Fique atento a mensagens que apelem demasiadamente pela sua atenção e que, de alguma forma, o ameacem caso você não execute os procedimentos descritos;

- Não considere que uma mensagem é confiável com base na confiança que você deposita em seu remetente, pois ela pode ter sido enviada de contas invadidas, de perfis falsos ou pode ter sido forjada;

- Seja cuidadoso ao acessar links. Procure digitar o endereço diretamente no navegador Web;

- Verifique o link apresentado na mensagem. Golpistas costumam usar técnicas para ofuscar o link real para o phishing. Ao posicionar o mouse sobre o link, muitas vezes é possível ver o endereço real da página falsa ou código malicioso;

- Verifique se a página utiliza conexão segura, identificada por “https” no início da URL, e confirme se o certificado realmente é destinado para o site que está sendo acessado. Sites de comércio eletrônico ou Internet Banking confiáveis sempre utilizam conexões seguras quando dados sensíveis são solicitados;

Adivinhação de senha e credenciais vazadas

O primeiro se refere à técnica de se tentar descobrir uma senha com base em informações dos usuários, como: data de aniversário, os nomes dos filhos, dos bichos de estimação, dos pais ou da rua onde ela mora, etc. O segundo se refere a bases de dados vazadas de grandes sites como Adobe, Nitro, Facebook, Linkedin, etc.

Prevenção:

Prevenção:

- Usar senhas fortes (misture letras maiúsculas, minúsculas, números e caracteres especiais) e distintas para cada serviço utilizado; evite o uso de palavras dicionarizadas;

- Maior atenção com credenciais de acesso às contas mais importantes, particularmente relacionadas às atividades profissionais;

- Trocar as senhas sempre que houver qualquer suspeita de vazamento, com o cuidado de evitar o reuso de senhas antigas, que já podem ter sido vazadas;

- Cancelar contas que não sejam mais utilizadas;

- Definir prazos para troca de senhas;

- Usar um sistema gerenciador de senhas, ou seja, um cofre de senhas, como o software utilizado pela STIC, o KeePass;

- Ativar a verificação em duas etapas nas contas que ofereçam esse recurso, caso ainda não tenha feito.

- Não cadastrar, exceto por necessidade do serviço, o email institucional em serviços diversos como LinKedin, Facebook, Instagram, Amazon, Kindle, Mercado Livre, Ifood, entre outros.

Exploração de vulnerabilidades

Uma vulnerabilidade de segurança pode ser vista como qualquer fator que possa contribuir para gerar invasões, roubos de dados ou acessos não autorizados a recursos. Em outras palavras, são pontos da infraestrutura de TI que tornam mais fácil o acesso não autorizado aos recursos do negócio.

Prevenção:

Prevenção:

- Manter os softwares atualizados;

- uso de sistemas de monitoramento de infraestrutura e de rede;

- criação de políticas de controle de acesso restritivas;

- definição de processos de atualização de softwares mais inteligentes e ágeis;

E-mail com links ou com documentos maliciosos

Prevenção:

Prevenção:

- Antes de acessar um link curto procure usar complementos que permitam visualizar o link de destino.

- Redobre a sua atenção para as mensagens de e-mail recebidas que tenham links ou arquivos anexos. Não execute qualquer procedimento descrito em e-mails suspeitos. Sempre verifique se a fonte é confiável.

- Não considere que uma mensagem é confiável com base na confiança que você deposita em seu remetente, pois ela pode ter sido enviada de contas invadidas, de perfis falsos ou pode ter sido forjada. Alguns e-mails são enviados automaticamente por vírus ou worms a partir de um correio eletrônico infectado. Por isso, verifique sempre o campo “assunto” e se o conteúdo da mensagem é algo que o remetente realmente lhe encaminharia.

- Antes de clicar em qualquer link no corpo da mensagem, certifique-se se seu destino é o mesmo do que está sendo divulgado. Para isso, passe o cursor sobre o link. Será mostrado o link verdadeiro e não o que está digitado na mensagem. Se o link não coincidir com o que você esperava receber, descarte a mensagem.

- Tenha cuidado com e-mails pedindo recadastramento de senha ou dados de sistema.

- Nunca forneça informações pessoais solicitadas por e-mail ou abra arquivos não solicitados por você.

E tem mais! Aguarde as próximas dicas de segurança.

Comunicação Social com informações da STIC

Na prática, é o roubo de uma identidade virtual. O termo é originado do inglês fishing. Essa ação fraudulenta é caracterizada por tentativas de adquirir ilicitamente dados pessoais de outra pessoa, sejam senhas, dados financeiros, dados bancários, números de cartões de crédito ou simplesmente dados pessoais. Exemplos de situações envolvendo phishing:

Na prática, é o roubo de uma identidade virtual. O termo é originado do inglês fishing. Essa ação fraudulenta é caracterizada por tentativas de adquirir ilicitamente dados pessoais de outra pessoa, sejam senhas, dados financeiros, dados bancários, números de cartões de crédito ou simplesmente dados pessoais. Exemplos de situações envolvendo phishing: Prevenção:

Prevenção: Prevenção:

Prevenção: Prevenção:

Prevenção: